| 可以在線上查看完整說明與防護設定, 線上文章分享 | ||

| ||

| 常常聽到收到電子郵件偽冒,成為受害者,但駭客是怎麼做的,怎麼這麼厲害? 是怎麼成為受害者的呢? | ||

| Hello Pre知道嗎?, 公司的網站上常常提供客戶完整資訊 | ||

https://www.richesinfo.com.tw/index.php/mxmail/mxmail-faq/282-news-replymessage 公司網站提供了駭客測試寄送信件的主要窗口郵件公司網站上提供了詳細聯繫資訊郵件帳號. sales@ / service@ ... 自然就不用猜了而且這些帳號基本上就是公司主要對外窗口人員於是駭客只要偽冒公司的郵件,或是往來企業的網域郵件即可快速取得信任 | ||

即使如此,駭客偽冒信信件為何沒有被防毒軟體過濾?當然啦~因為這郵件完全是乾淨沒又病毒,也不需要後門程式. 為了取得資訊,當然不需要夾雜病毒,後門程式,不然一下子就被過濾掉或是根本無法執行啟動<br>最好的方式,就是真的是一封正常不過的電子郵件. | ||

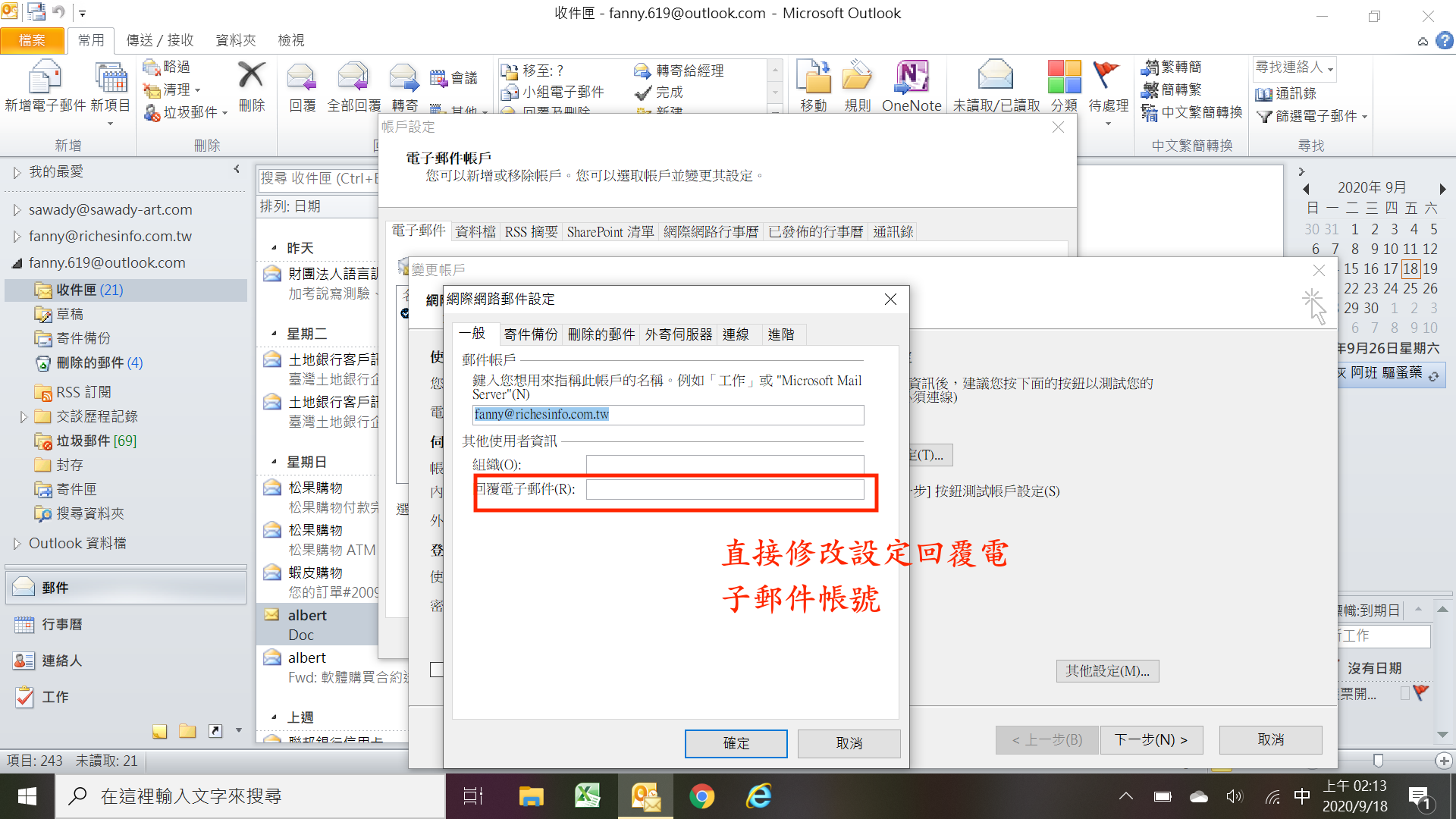

https://www.richesinfo.com.tw/index.php/mxmail/mxmail-faq/282-news-replymessage 啟用SPF / DKIM / DMARC 反解等確認對方信件來源我們驗證對方,相對的我們也應該提供完整資訊提供往來客戶驗證,當然~客戶或廠商系統沒有這些驗證服務,就不是我們的責任. 我們最容易疏漏的,也是最容易進行偽冒的但白名單後,我們卻不檢查驗證,防護這些最容易被取得信任的來源 我們非常建議,即使內部帳號,網路,或是往來企業,應該不能設定白名單 否則這些我們最會疏忽的攻擊,卻正是我們被攻擊的來源. | ||

| | ||

| https://www.richesinfo.com.tw | contact us 想調整電子報訂閱資訊?unsubscribe. | ||

2020年10月11日 星期日

我是這麼跟駭客釣魚信件聯繫上,造成企業損失鉅額費用的...

2020年2月24日 星期一

Pre你可能要多了解網路釣魚,勒索信件,偽冒詐欺信件等問題。

| 如果看不到圖示連結,可以使用線上瀏覽, view it online | ||

| ||

| 很大一部分更是利用郵件進行擴散,利用電子郵件取得信任... | ||

| Hello Pre,隨著網路釣魚,勒索信件,偽冒詐欺信件等問題 | ||

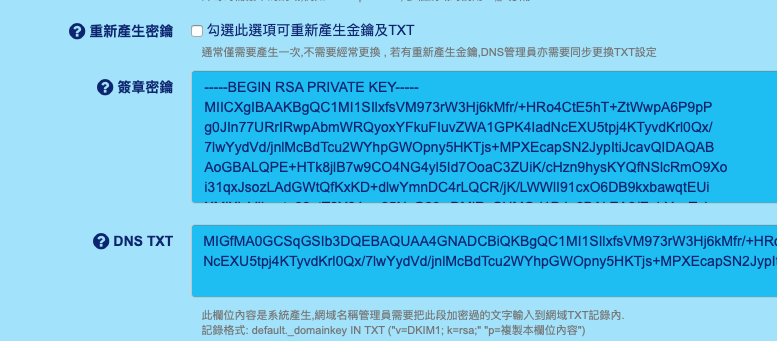

通訊宣告說明SPF (Sender Policy Framework) 寄件者政策框架SPF 用來規範在選定的郵件發送服務器位址,可以用來發送寄件人的網域郵件。這樣機制可以避免垃圾信濫發業者,偽裝網域發送假冒郵件。SPF 的設定裡面,列出明確許可的郵件發信機網域名稱,郵件收信服務器透過檢查發信人網域的 SPF,就知道這封電子郵件是否來自被允許的發信機位址。 DKIM (DomainKeys Identified Mail),網域驗證郵件,用來防止郵件內容遭到竄改 DKIM 是一種電腦數位簽章,採用公鑰與私鑰這種加密驗證法進行。在發送郵件時由發信服務器對郵件以私鑰進行簽章,而在郵件接收服務器上,會透過 DNS 到發信者的網域查詢 DKIM 紀錄,擷取上面記載的公鑰資料,然後對這封郵件做簽章解碼,如果公鑰與私鑰能配對成功,代表郵件確實為原始發信機所發出。 DMARC 是用來輔助 SPF 與 DKIM 的不足 用來讓發信端網域通知收件端郵件服務器,當遇到 SPF 與 DKIM 的設定檢查不過時,進行的處理方式。最知名的案例就是 Yahoo 在2014年,宣布 DMARC 設為「拒絕」,也就是說所有不是從 Yahoo 郵件服務器發出的郵件,寄信人都不能用 Yahoo 郵件地址。 | ||

MXmail V3 / V5 中,可以設定伺服器間,與單機收發信件傳輸來確保信件伺服器間溝通可以驗證寄件者的宣告與相關資訊,避免偽冒信件等再來是郵件傳遞過程中進行加密傳輸 範例:在 MXmail V3 / V5 中,可以設定伺服器間,與單機收發信件傳輸 能夠保障加密傳遞,避免被攔截,複製,偽冒信件 | ||

MXmailing 電子報系統用戶,可以利用設定加註 DKIM 編碼再來是利用 MXmailing 電子報系統用戶,可以利用設定加註 DKIM 編碼或是利用 MXmail 系統,自動加入編碼,以利收件者端來驗證您的寄信 | ||

| 各個ISP例如:gmail / hotmail 等也均會進行各項驗證 如果有興趣,可以參考測試您的郵件,是否也符合通過相關驗證 也有進行安全的加密傳輸 | ||

| www.richesinfo.com.tw | contact us 想調整您訂閱的內容?, 請點擊 unsubscribe. | ||

訂閱:

意見 (Atom)